En un artículo anterior, vimos algunas amenazas y riesgos en una red informática, pues bien, en vista que no solo se deben conocer, si no; plantear controles de seguridad de la información, que permitan alvaguardar los datos e información de una entidad.

Acontinuación una serie de controles y recomendaciones a nivel de serguridad de la información.

Controles de seguridad de la información – Amenazas y riesgos

| N° | Amenaza | Riesgo | Controles |

| R1 | Configuraciones incorrectas de seguridad | Pérdida de confidencialidad, integridad y disponibilidad de los recursos e información. | Realizar la actialización de la versión de Debian y Apache en el servidor web a las versiones más recientes |

| Actualización de la versión de CentOS que aloja el web Service. | |||

| Instalar la versión de Ubuntu server y PostgreSQL en el servidor de bases de datos a las versiones más recientes | |||

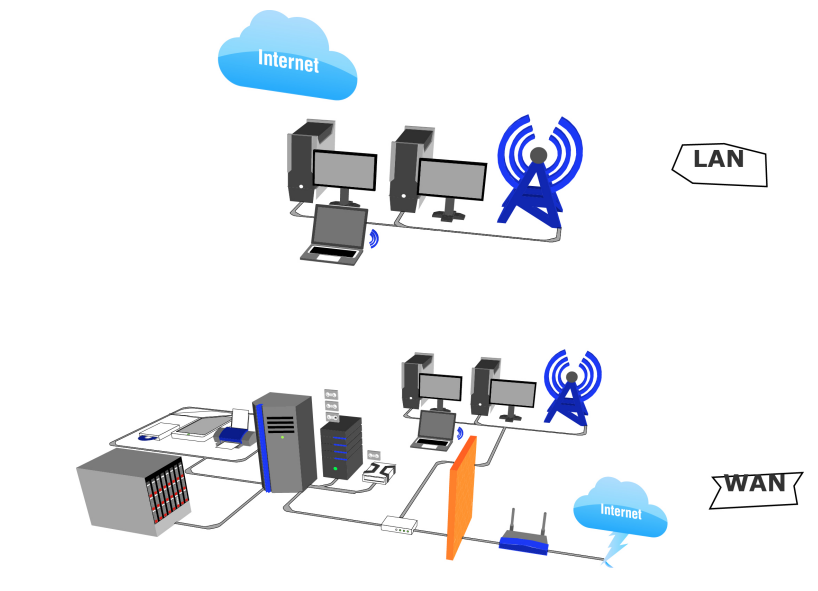

| Segmentación de las distintas áreas de la compañía (contabilidad, servicio al cliente, operaciones, recursos humanos y TI), a través de la implementación de VLAN’s | |||

| R2 | Ataques de denegación de servicio | Pérdida de la disponibilidad de los servicios en el servidor web | Configuración y aplicación de IP Source Guard para evitar suplantación de direcciones IP en ambos switchs de la topología. |

| Implementación de DHCP Snooping para filtrar las conexiones de servidores DHCP no confiables en ambos switchs de la topología. | |||

| R5 | Malware | Pérdida de confidencialidad, integridad, disponibilidad y no repudio. | Instalación de dos firewalls UTM. Uno entre el router y el switch de la red LAN de la compañía y el otro entre el router y switch del data center. Este debe soportar e incluir los siguientes módulos de seguridad: Control de aplicaciones, web content filter, antimalware, Detección de intrusos, sandboxing, protección contra amenazas avanzadas, visualización de reportes y estadísticas granulares, antivirus de perímetro. |

| Instalación de un sistema de prevención de intrusos (IPS) entre el router y el switch del Data center para el análisis proactivo de puertos y paquetes de red. | |||

| Instalación de software antivirus en cada máquina de la compañía | |||

| R6 | Inyección SQL | Acceso no autorizado a las cuentas y pérdida de integridad de las mismas. | Aplicación de listas de control de acceso para la gestión del tráfico al interior y exterior de la red LAN de la empresa, especificando |

| Actualizar el motor de base de datos actual a una versión más reciente y con menos vulnerabilidades conocidas. | |||

| R9 | Ataques MiTM | Intrusión e Interceptación de paquetes de datos | Habilitar funcionalidad de seguridad DAI (Dynamic ARP Inspection); para el bloqueo de puerto del atacante cuando realice cambios sobre su dirección MAC. |

| Habilitar RooT Guard y BDPU Guard para evitar un ataque de tipo Spanning tree que resuelva en interceptación de tráfico de red. | |||

| La aplicación de Port security para limitar la cantidad de direcciones MAC que se pueden conectar a un puerto del switch. |

Recomendaciones a nivel de seguridad.

Número 1

Los usuarios no deben descargar software de Internet en ninguna circunstancia y en caso de requerir debe informar al grupo de soporte de la Entidad.

Las estaciones de trabajo deben trabajar con un usuario estándar vinculado a un servidor de Directorio Activo.

🌟 ¡Visita Nuestra Tienda para Programadores! 🌟Descubre Códigos Fuente, Cursos, Software, Computadoras, Accesorios y Regalos Exclusivos. ¡Todo lo que necesitas para llevar tu programación al siguiente nivel!

Los equipos deben tener acceso a las últimas actualizaciones de Windows, en el mejor de los casos, conectarse a un WUS (Windows Update Services) configurado en la compañía.

Todo usuario de la tecnología es responsable de la protección de la información a su cargo y no debe compartir; publicar o dejar a la vista, datos sensitivos como Usuario y Password Direcciones IP entre otros.

La sección de tecnología debe dar los lineamientos para clasificar, valorar y tratar la información; así como, los recursos de TI involucrados.

La Entidad debe evaluar el costo/beneficio de los mecanismos de seguridad y recuperación de la información; así como los recursos tecnológicos involucrados.

Todos los usuarios de los recursos tecnológicos deben proteger, respaldar y evitar accesos de la información a personas no autorizadas; es decir son responsables de cuidar todos los activos digitales de información sean o no propiedad de la empresa.

Todos los funcionarios de empresa deben seguir los procedimientos de respaldo de la información personal y llevar una bitácora de respaldos.

Todos los sistemas de información y recursos tecnológicos utilizados para el procesamiento deben contar con mecanismo de seguridad apropiados.

Número 2

Todo usuario de tecnología debe bloquear la sesión de trabajo de su computador al alejarse; aunque sea por poco tiempo, de esta manera minimizará el tiempo que la estación quede sin protección en su ausencia.

Toda información que provenga de un archivo externo de la entidad o que deba ser restaurado tiene que ser analizado con el antivirus institucional vigente.

Ningún usuario de los recursos tecnológicos debe generar, compilar, copiar, almacenar, replicar o ejecutar código de computador malicioso con la intención de causar daño, afectar e interferir con los servicios de cualquier recurso tecnológico.

Todo usuario de los recursos tecnológicos,no debe visitar sitios restringidos por la empresa de manera explícita o implícita; que afecten la productividad en la Institución. Como el acceso desde la entidad a sitios relacionados con la pornografía, juegos etc.

Está prohibido descargar software de uso malicioso o documentos que brinden información que atente contra la seguridad de la información de la empresa.

Ningún funcionario debe brindar información no autorizada en ningún sitio; ya sea interno o externo de la Entidad.

Ningún usuario, debe descargar y/o utilizar información, archivos, imagen; sonido u otros que estén protegidos por derechos de autor de terceros sin la previa autorización de estos.

Se documentará y divulgaran los controles que se deben aplicar para el uso adecuado de la información que se maneja en las oficinas desde el punto de vista laboral.

De esta manera, manejar estas recomendaciones y Controles de seguridad de la información, permitirá mejorar la seguridad de los dato e información en cualquier empresa, e inclusive en nuestros hogares.