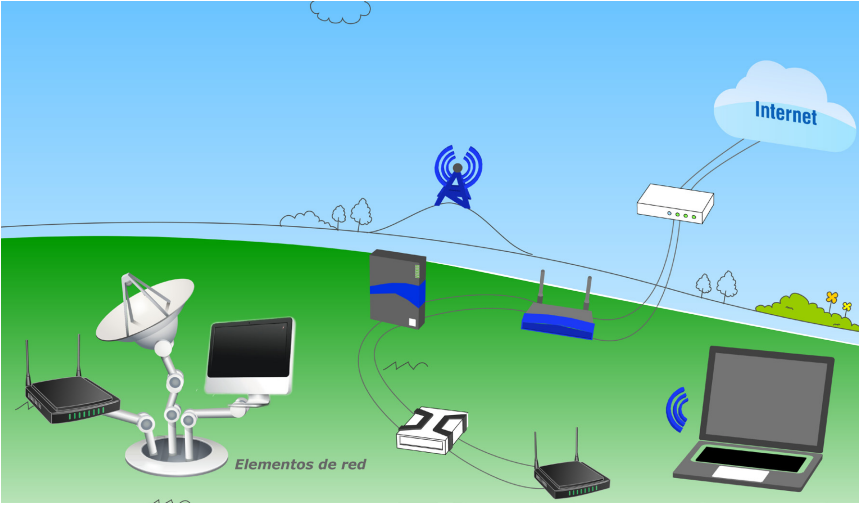

Amenazas y riesgos en una red informática: Actualmente vivimos no solo en una sociedad del conocimiento, si no en una sociedad interconectada, inmersa en una revolución tecnológica que accede, comparte, crea y gestiona conocimiento de todo tipo constantemente, esto gracias en gran medida a toda la infraestructura de redes mediante las cuales viajan los datos e información hasta llegar a nuestras manos.

Sin duda todas las facilidades que encontramos en el uso de Internet, sensores, gadgets, Software, bases de datos y redes; hoy en día, nos permiten mejorar nuestra calidad de vida, al poder acceder a productos y servicios, que solo hace unos años, eran imposibles, solo estimarlos.

Todas estas ventajas y crecimiento exponencial del número de dispositivos conectados a Internet, muchos de ellos, recolectando información de nosotros en tiempo real, y compartiendola con un sin número de servicios (Que en ocasiones desconocemos), nos hace plantear un alto en el camino y pensar en la seguridad de la información y más concretamente en los canales por los cuales es transmitida hasta llegar a su destino.

Podemos pensar en todos los dispositivos, modelos, sistemas operativos, electrodomésticos, vehículos o prácticamente cualquier hardware con posibilidades de conectarse a Internet y estamos frente a un incremento también proporcional en materia de vulnerabilidades, fallos y riesgos.

🌟 ¡Visita Nuestra Tienda para Programadores! 🌟Descubre Códigos Fuente, Cursos, Software, Computadoras, Accesorios y Regalos Exclusivos. ¡Todo lo que necesitas para llevar tu programación al siguiente nivel!

Amenazas y riesgos en una red informática

Configuraciones incorrectas de seguridad

Basados en los datos limitados en materia de configuración y dispositivos de la red, el uso incorrecto de configuraciones y valores predeterminados, afecta en forma directa la seguridad de la información gestionada, permitiendo agujeros de seguridad que de ser aprovechados ponen al descubierto funciones, datos e información propia de la entidad, esto aplica para Sistemas operativos (Actualizaciones), Software para la gestión de bases de datos como PostgreSQL, Servicios como Apache.

Ataques de denegación de servicio

Este tipo de ataque pondrá en juego la disponibilidad de servicios alojados en los servidores, por lo tanto para cubrir las peticiones no deseadas utilizando bots o equipos zombie, se deberán implementar

Spam

Esta es una de las amenazas principales de usuarios de Internet, el cual representa un 90% de todo el tráfico de emails enviados, por lo tanto también estará expuesta a este tipo de ataques que buscan engañar, obtener datos importantes e inclusive propagar Software malintencionado.

Ataques vía red inalámbrica

El uso de redes inalámbricas, propone solución a la portabilidad de los equipos, sin embargo no gestionarla en forma eficiente puede generar accesos no autorizados a la red, partiendo en que no se conoce los métodos de cifrado y técnicas de seguridad, por lo tanto en las siguientes situaciones se evidencian problemas de seguridad:

- Pérdida de equipos: Si este estaba configurado para acceder a la red, una persona con conocimientos mínimos podrá acceder a la clave.

- Puntos de acceso falsos, configurados e instalados por personas que desean tener acceso indebido a la red.

- Denegación de servicio mediante Wi-fi, interrumpiendo el funcionamiento óptimo de la red, mediante el envío de paquetes o tráfico de administración falso.

Cibercrimen

Este apartado es liderado por el Ransomware, que afecta a muchas compañías a lo largo de todo el mundo, año tras año. Según el informe del CCIT para 2019 y 2020 Colombia recibió el 30% de los ataques con Ransomware en latinoamérica, teniendo en cuenta que el principal objetivo de los ciber atacantes fueron las PYME, lo que ubica a nuestra PYME en el foco de esta amenaza.

🎯 ¿Quieres dominar la programación y estar siempre un paso adelante?

¡No te pierdas los mejores tutoriales, consejos y herramientas para desarrolladores como tú! 💻

Suscríbete ahora a mi canal de YouTube y únete a una comunidad que aprende y crece cada día. 🚀

¡Es gratis y tu próxima habilidad está a un clic de distancia! 🧠🔥

Fugas de información

Siendo la información uno de los activos más relevantes de la empresa, se le debe dar el manejo que esta requiere, en vista que existen factores que además de afectar los principios de la información, también tienen impactos significativos en aspectos como la imagen de la empresa, consecuencias legales, pérdidas económicas, pérdida de credibilidad, haciendo de esta amenaza, un componente de mucho cuidado, a continuación situaciones en las que se presentan fugas de información:

- Uso indebido de dispositivos móviles, portátiles y medios extraíbles.

- Redes inalámbricas desprotegidas.

- Aplicaciones que no son controladas en la empresa, principalmente las que se utilizan para almacenamiento en la nube.

- Uso de redes sociales, inclusive con cuentas corporativas.

- Robo de datos mediante malware.

Fallas eléctricas

Los equipos informáticos que hacen parte de la red, deben contar con una solución que garantice su funcionamiento y buen estado, en vista que tanto la pérdida de electricidad, como potentes picos eléctricos, causan problemas de funcionamiento y daños en los distintos dispositivos utilizados.

Incendios

La posibilidad de materializarse un conato de incendio, aumenta en ambientes donde no se estiman los controles necesarios, por lo tanto se debe contar con las señalizaciones, herramientas necesarias para su control y sensibilización a las personas.

Indeificar Amenazas y riesgos en una red informática

| ID | AMENAZAS | RIESGOS |

|

1 |

Configuraciones incorrectas de seguridad | Pérdida de confidencialidad, integridad y disponibilidad de los recursos e información. |

| 2 | Ataques de denegación de servicio | Pérdida de la disponibilidad de los servicios en el servidor web |

| 3 | Spam | Propagación de Software malicioso en la red de la empresa. |

| 4 | Ataques vía red inalámbrica | Pérdida de equipos, Puntos de accesos falsos, intrusión al sistema. |

| 5 | Malware | Pérdida de confidencialidad, integridad, disponibilidad y no repudio. |

| 6 | Inyección SQL injection | Acceso no autorizado a las cuentas y pérdida de integridad de las mismas. |

| 7 | Cross-Site Scripting (XSS). | Robo de información sensible, Sesiones de usuarios y poniendo en riesgo la integridad del sistema. |

| 8 | ARP Poisoning | Intrusos externos y usuarios no autorizados en las redes de difusión robando los paquetes de datos de la red |

| 10 | Ataques MiTM | Intrusión e Interceptación de paquetes de datos |

| 11 | DHCP Spoofing | Suplantación del servidor DHCP permitiendo Capturas del tráfico de la red violando su confidencialidad |

| 12 | CAM Overflow | Permite al atacante espiar una conversación y realizar ataques de intermediario |

| 13 | DHCP Starvation | Agotamiento de asignación de IP ocasionando pérdida de disponibilidad y confidencialidad. |

| 14 | Ataque STP Root | Permite ver tramas que no debería ver en la red, esto permite múltiples ataques. |

| 15 | Bonnet | Saturación de los servicios, pérdida de la disponibilidad. |

| 17 | Dispositivos conectados (IoT) | Accesos no autorizados a toda la red |